Profil de configuration du pare-feu

Un profil de configuration du pare-feu est composé d'une ou plusieurs règles dont chacune reprend les principes de configuration d'un service personnalisé du pare-feu de Kwartz.

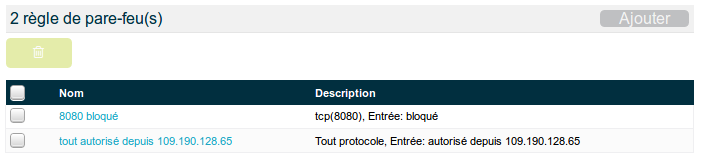

Vous pouvez alors ajouter (bouton Ajouter), modifier ou supprimer (après avoir sélectionné la ou les règles concernées) vos règles.

Les règles vous permettent d'autoriser ou interdire certains trafics depuis ou vers l'extérieur du serveur Kwartz.

Les règles définies dans un profil sont prioritaires à toutes les règles de pare-feu définies dans KWARTZ~Control. Ainsi il vous est possible de créer une règle d'interdiction qui ne pourra pas être outrepassée par l'administrateur du serveur Kwartz.

Dans l'exemple ci-dessus, l'extranet Kwartz (port 8080 en entrée) sera toujours bloqué indépendamment de sa configuration sur le serveur lui-même.

Les règles sont ordonnées selon leur nom et appliquées dans cet ordre. Ainsi, toujours dans notre exemple, l'extranet sera également fermé pour l'adresse 109.190.128.65 contrairement à ce qui est paramétré par la deuxième règle.

Règles

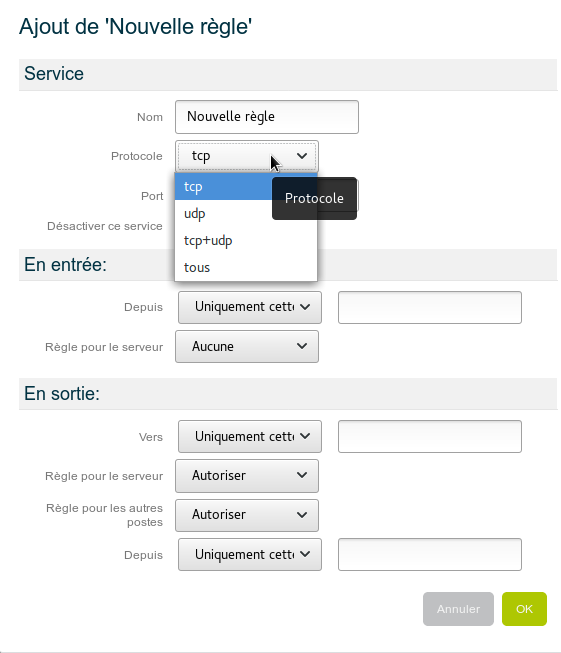

Dans la configuration des règles d'un profil pare-feu vous pouvez définir:

- le service: protocoles et ports concernés

- les règles en entrée pour le serveur KWARTZ (connexion depuis internet à un service proposé par le serveur KWARTZ)

- les règles en sortie pour le serveur KWARTZ (connexion du serveur à un service proposé sur internet)

- les règles en sortie pour tous les postes (connexion des postes clients à un service proposé sur internet)

Un service en entrée est fourni par le serveur KWARTZ. S'il est ouvert, il peut être accédé depuis internet en utilisant l'adresse IP publique de votre connexion. Par exemple, KWARTZ~Control est ouvert par défaut en entrée, ce qui permet d'administrer votre serveur à distance.

Un service en sortie est fourni par l'extérieur. Ils peuvent être ouverts pour le serveur ou pour les postes du réseau. S'il est fermé, le pare-feu interdit d'y accéder.

Afin de limiter les risques d'attaque, il est conseillé de limiter le nombre des services ouverts en entrée. Pour cela, les règles des profils pare-feu de la Konsole permettent de bloquer les services, empêchant l'administrateur local d'ouvrir des ports critiques ou sensibles. Notez toutefois que, par défaut, la quasi totalité des ports ne sont pas ouverts sur un serveur Kwartz.

Service

- Protocole

- Vous pouvez choisir entre tcp, udp, tcp+udp ou tous. Dans ce dernier cas tous les ports sont autorisés.

- Port

- Vous pouvez inscrire un ou

plusieurs ports séparés par des virgules (par exemple 25 ou 22,222) ou une plage de ports (1024:2048).

Vous pouvez également donner le nom du service s'il est reconnu (par exemple smtp). - Désactivé

- En cochant la case Désactiver ce service, la règle n'est pas appliquée. C'est à dire que cette règle est définie dans le profil mais sera ignorée par le serveur Kwartz.

Adresses

Dans la définition des règles, il peut être nécessaire d'entrer une adresse. Selon le champ d'application (adresse interne ou externe), vous avez les possibilités suivantes:

- une ou plusieurs adresses ip séparées par des virgules (',')

- une plage d'adresse sous la forme ip/masque (192.168.1.13/28 correspondra à toutes les adresses comprises entre 192.168.1.0 et 192.168.1.15)

- un nom de poste géré par le serveur kwartz (donc résolu par le serveur dns Kwartz). Le nom de domaine est optionnel (adresses locales uniquement)

- un nom qualifié externe (par exemple www.kwartz.com). Il est à noter que la résolution de nom est effectuée lors de la réception de la règle par le serveur KWARTZ et non au moment de l'application effective des règles de pare-feu.

- un offset par rapport à l'adresse réseau d'une interface. Dans ce cas l'offset est ajouté à l'adresse ip réseau de l'interface spécifiée. La syntaxe est la suivante: ${ifname}0.0.12.13.

ifname devra être remplacé par le nom physique de l'interface considérée, si ${ifname} n'est pas fourni, eth0, c'est à dire la carte réseau 1, sera utilisé. Il est important par ailleurs de spécifier les quatre octets dans l'offset.

Cela permet de construire des règles génériques applicables sur plusieurs serveurs dont les interfaces réseau n'ont pas la même adresse, pour peu que les plans d'adressage soient cohérents.

Par exemple, dans le cas d'un vlan ayant pour id 14 et pour adresse 10.11.14.0/24 sur un serveur 1 et 10.22.14.0/24 sur un serveur 2, la syntaxe ${eth0.14}0.0.0.250 sera résolue en 10.11.14.250 sur le serveur 1 et 10.22.14.250 sur le serveur 2

Définition des règles

Vous avez la possibilité de définir la façon dans les règles vont être appliquées:

- en entrée pour le serveur KWARTZ en précisant si vous le désirez l'adresse ip de la source.

- en sortie pour le serveur KWARTZ en précisant si vous le désirez l'adresse ip de la destination.

- en sortie également pour tous les postes ou uniquement certains.

La définition des adresses est décrite ci-dessus.

De plus, pour chaque cas, vous pouvez:

- Autoriser l'accès: le service sera alors autorisé indépendamment de la configuration du pare-feu dans KWARTZ~Control.

- Interdire l'accès: le service sera alors interdit indépendamment de la configuration du pare-feu dans KWARTZ~Control.

- ne mettre Aucune règle: aucune règle pare-feu ne sera inscrite pas la Konsole et les règles définies dans KWARTZ~Control s'appliquent.